Vulnerabilità delle app e-mail in tempo reale

App per hackerare l'e-mail altrui

Per attivare l'hack, inserire l'indirizzo @email che si intende hackerare:

Create un account CrackMail per tracciare le e-mail di un'altra persona su uno dei servizi più diffusi. Le e-mail vengono tracciate in tempo reale.

-

Tracciamento anonimo dei messaggi in entrata e in uscita

-

Accesso alle bozze e alle e-mail programmate

-

Hackeraggio di login e password per l'autorizzazione nella casella di posta elettronica

-

Tracciamento degli account di una persona in servizi di terze parti

-

Archivio di file e documenti allegati alle lettere

-

Prendere il controllo di una casella di posta elettronica per controllare gli account

Tipi di dati disponibili

Strumenti di hacking della casella di posta elettronica

L'applicazione sfrutta una vulnerabilità nel protocollo per il recupero dell'accesso all'account perso tramite numero di telefono per entrare nella casella di posta elettronica di un'altra persona: una potente base tecnologica consente a CrackMail di intercettare i messaggi SMS che contengono un codice di verifica. Il software utilizza questo codice per determinare il login e la password di autorizzazione, entra nell'account di destinazione e vi installa uno strumento di tracciamento.

-

Accesso alla cronologia della posta e al monitoraggio dei nuovi messaggi

- Gli utenti hanno accesso al pacchetto completo di dati di ogni e-mail mai inviata o ricevuta dal proprietario dell'e-mail compromessa: il contenuto dell'e-mail, le informazioni sugli altri partecipanti alla corrispondenza, le copie e le copie nascoste, l'ora e lo stato di invio. Il software salva anche lo smistamento della posta configurato nella casella di destinazione (Avvisi, Importanti, Spam, ecc.).

-

Tracciamento e salvataggio delle bozze e delle e-mail eliminate

- L'applicazione duplica nell'interfaccia utente le informazioni sulle e-mail che, per un motivo o per l'altro, non sono state inviate dall'utente compromesso o sono state spostate nel Cestino. Indipendentemente dalle azioni del proprietario dell'account, tali e-mail vengono memorizzate nel database dell'account e vi rimangono in modo permanente, consentendo a CrackMail di accedervi.

-

Visualizzazione di file e documenti inviati e ricevuti

- Tutti i file allegati alle e-mail vengono immediatamente duplicati in una scheda separata della Dashboard. Documenti, immagini e video possono essere riprodotti direttamente nell'interfaccia web di CrackMail, mentre altri file possono essere scaricati sul dispositivo e aperti con i programmi installati. Quando la sincronizzazione è attivata, il software salva automaticamente tutti i nuovi file dalle e-mail nella memoria dei dispositivi autorizzati.

-

Tracciamento della posizione

- Il software trasmette all'interfaccia web i geodati effettivi di tutti i dispositivi mobili su cui è installato il client di posta elettronica di destinazione ed è stata eseguita l'autorizzazione alla casella di posta compromessa. CrackMail salva la cronologia degli spostamenti dei dispositivi, che possono essere recuperati e visualizzati come percorsi su una mappa o una tabella che mostra le coordinate delle geolocalizzazioni in cui una persona ha soggiornato per più di 5 minuti.

-

Hacking e ripristino dei dati di autorizzazione

- Gli utenti hanno il pieno controllo dei dati di autorizzazione per tutti gli account associati all'account compromesso, compresi i nomi utente e le password per e-mail, cloud, social network e altri servizi dell'ecosistema di destinazione. Il software consente di tenere traccia della password corrente e della sua storia, di ripristinare e modificare i dati di autorizzazione, il tutto senza notificare il proprietario dell'account.

-

Applicazione per l'hacking delle e-mail aziendali

- La funzionalità del software consente di hackerare la posta elettronica aziendale di qualcun altro su qualsiasi piattaforma. La tecnologia rileva la casella di posta elettronica di un amministratore della rete aziendale, ne viola l'account e quindi duplica la corrispondenza, le bozze e le e-mail pianificate di tutte le e-mail della rete nell'interfaccia utente.

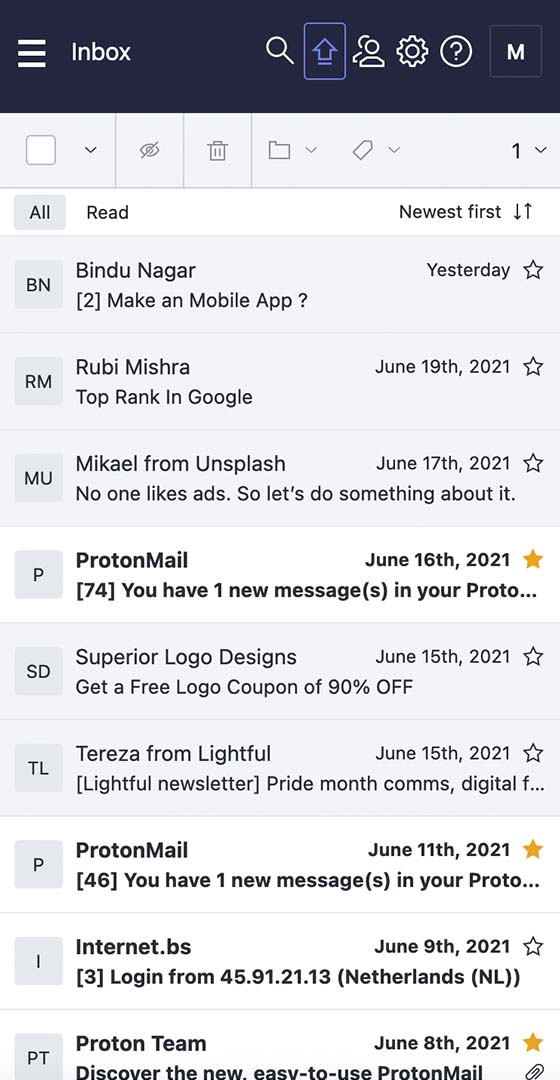

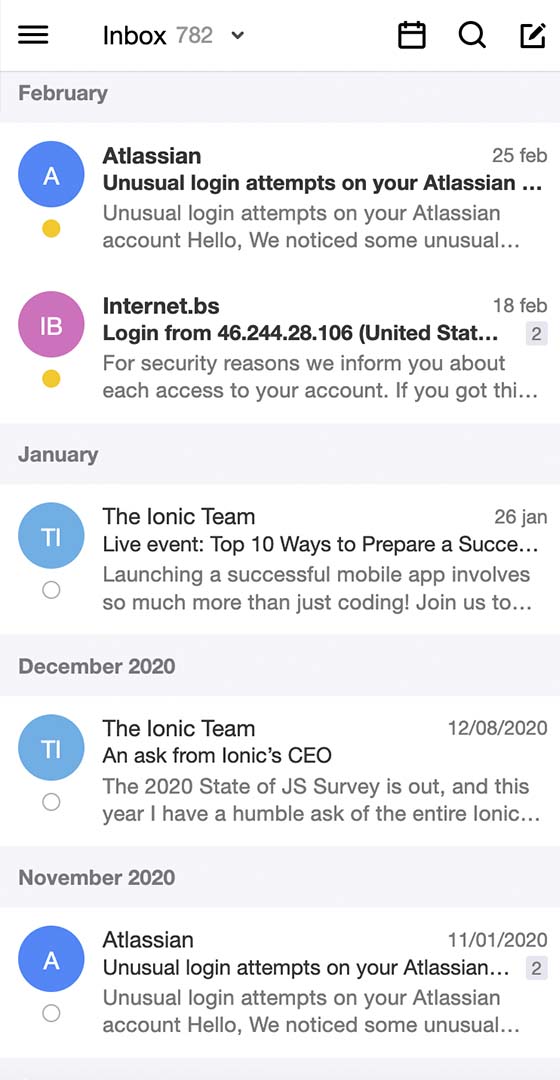

Hacking degli account di vari servizi di posta elettronica

La funzionalità di tracciamento disponibile dipende dalle specifiche di ciascun ecosistema disponibile per l'hacking e dal livello di sicurezza dell'account di destinazione.

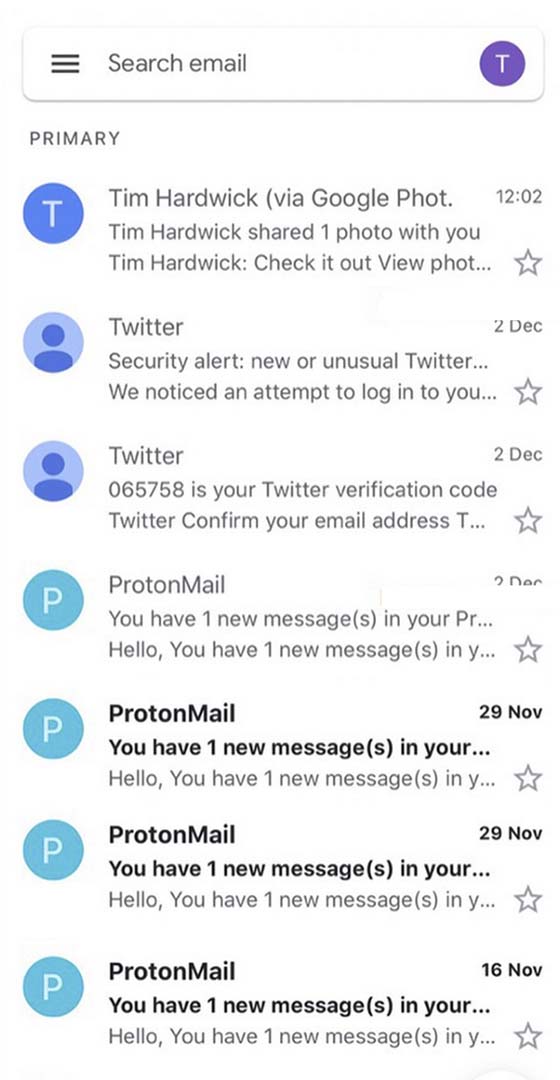

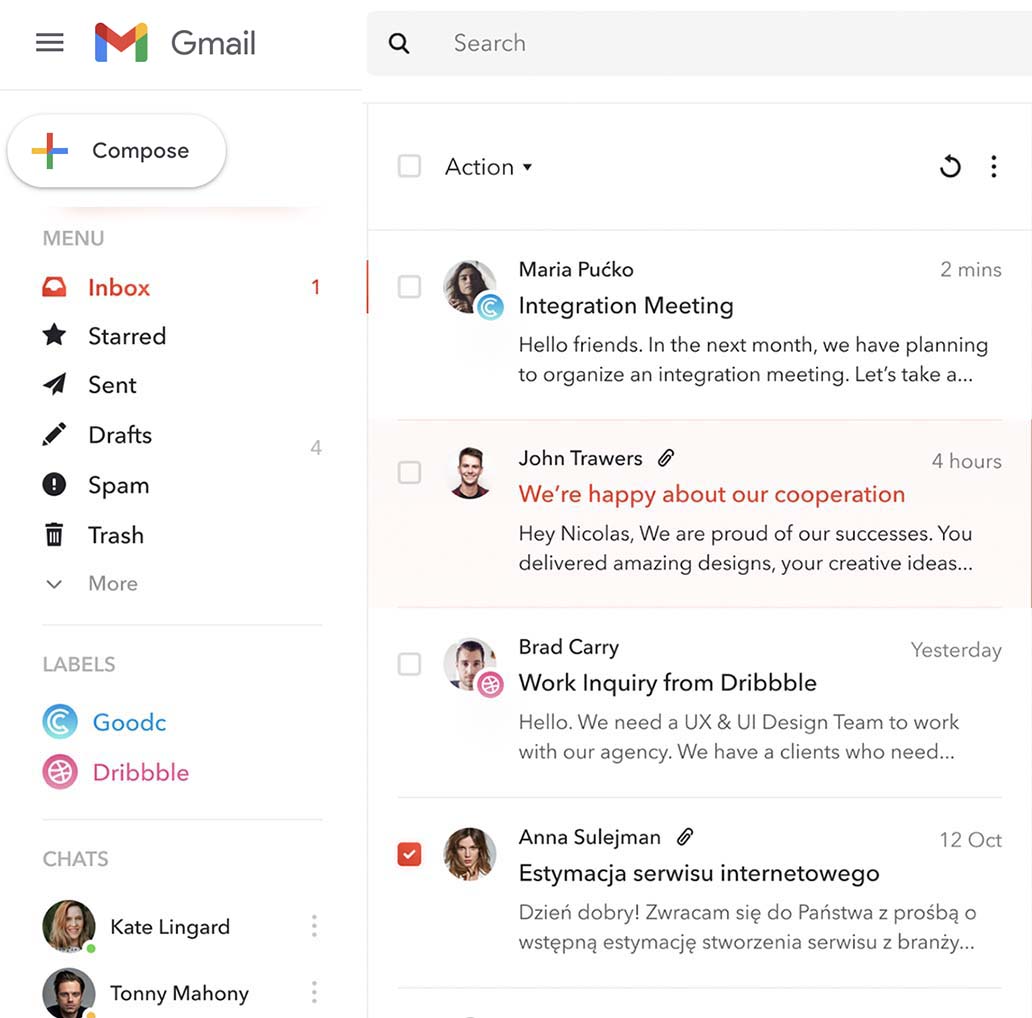

Gmail

Entrare in una casella di posta Gmail

Una volta completato l'hacking dell'account Gmail, sarà possibile rintracciare gli account YouTube e Google My Business della persona, visualizzare i documenti e i file archiviati su Google Drive, determinare la sua posizione attuale e vedere i geotag salvati su Google Maps e molto altro ancora.

Ottimo programma. Non richiede il rooting o qualsiasi firmware personalizzato. Dobbiamo aspettarci la possibilità di leggere gli SMS, in teoria, dovrebbe essere simile algoritmi? Lo stesso lavoro con il protocollo dell'operatore.

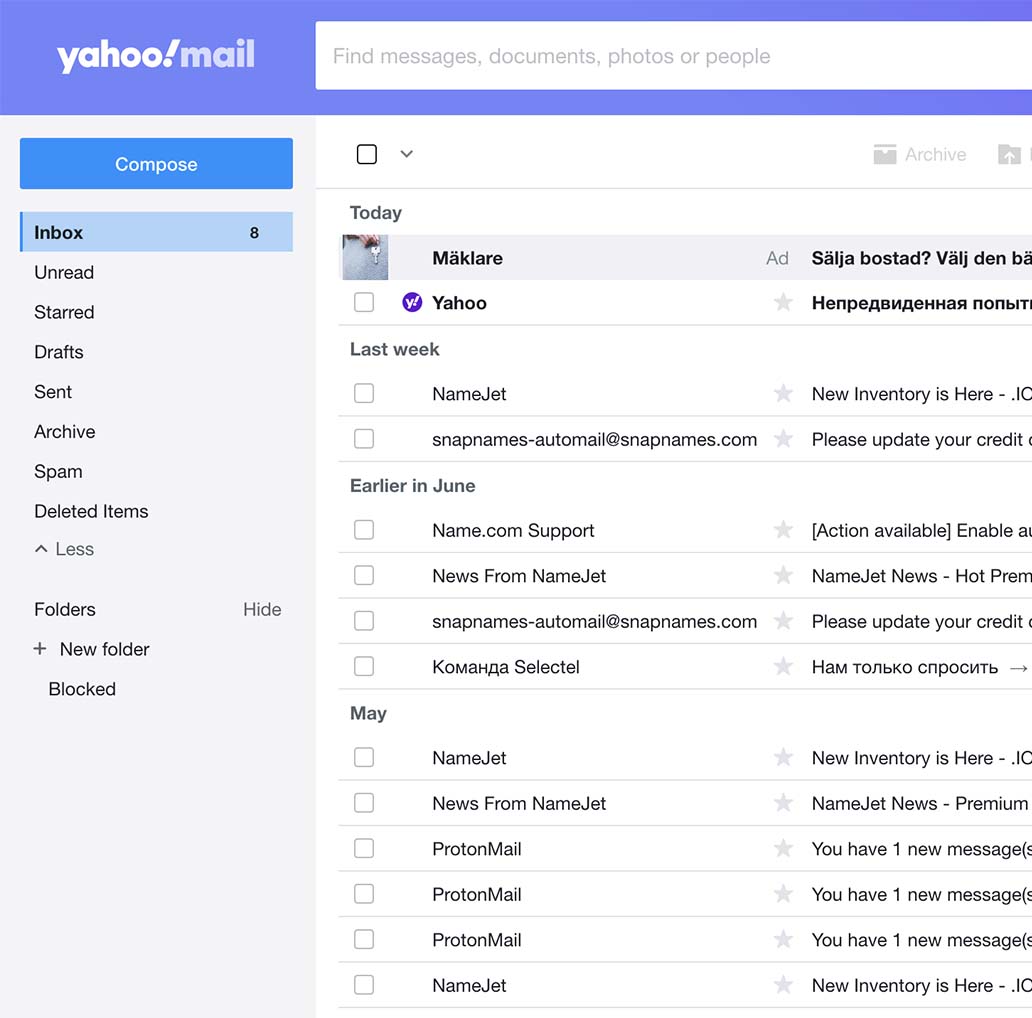

Yahoo

Applicazione per l'hacking della posta di Yahoo!

L'hacking della posta di Yahoo è una soluzione efficace per chi vuole tracciare la cronologia delle attività umane nei motori di ricerca Yahoo Search e Bing. L'interfaccia web di Crack Mail visualizza la cronologia completa delle richieste effettuate, l'elenco dei contatti aggiunti all'account, le prenotazioni e i biglietti acquistati tramite il servizio Yahoo Travel.

La maggior parte dei "cracker" si limita a usare Crack.email e a vendere i propri servizi di hackeraggio a prezzi molto più alti, è una cosa nota... Admins, limitatevi a questi "clingers".

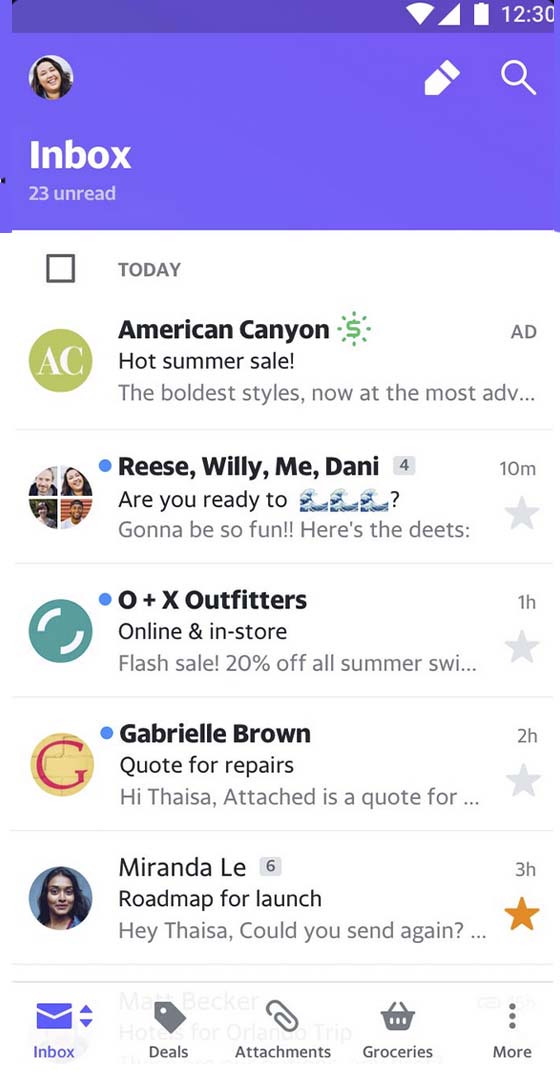

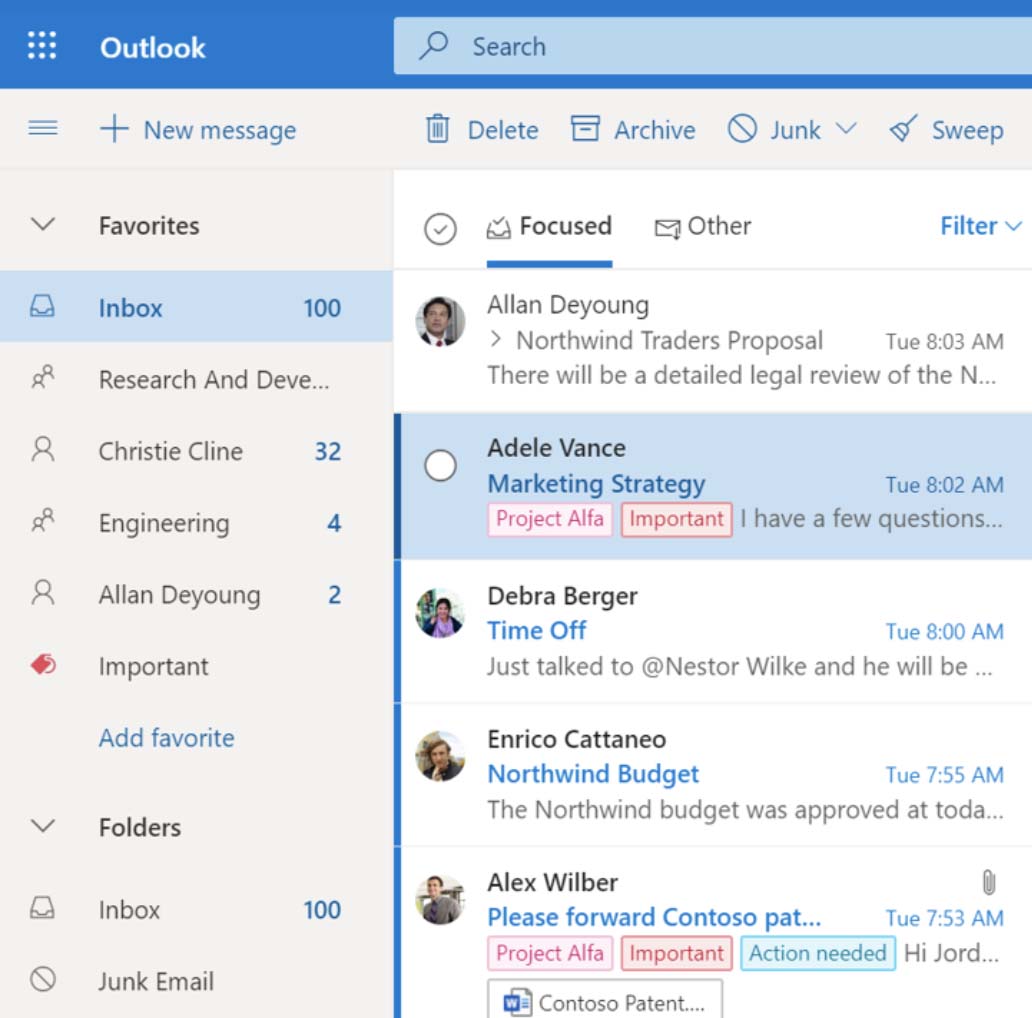

Prospettiva

Hack password da Outlook

La casella di posta elettronica di Outlook fa parte dell'account Microsoft che fornisce il collegamento tra un'ampia gamma di servizi e applicazioni: Skype. Microsoft Office, Xbox, ecc. L'hacking della posta elettronica consente di tracciare i dati personali, l'attività e gli acquisti dell'utente in uno qualsiasi di questi servizi, gestendo i dati di autorizzazione.

Il mio collaboratore mi ha deluso molto. Nella corrispondenza ha confessato tutto, ma in seguito ha cancellato i messaggi. La funzione di recupero dei messaggi cancellati mi ha aiutato molto a risolvere una situazione di conflitto in azienda.

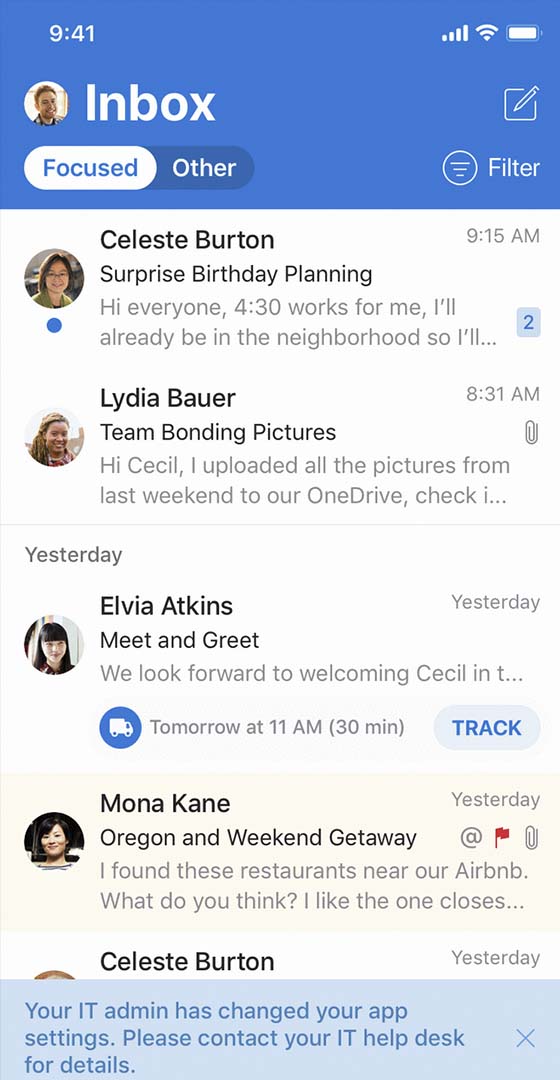

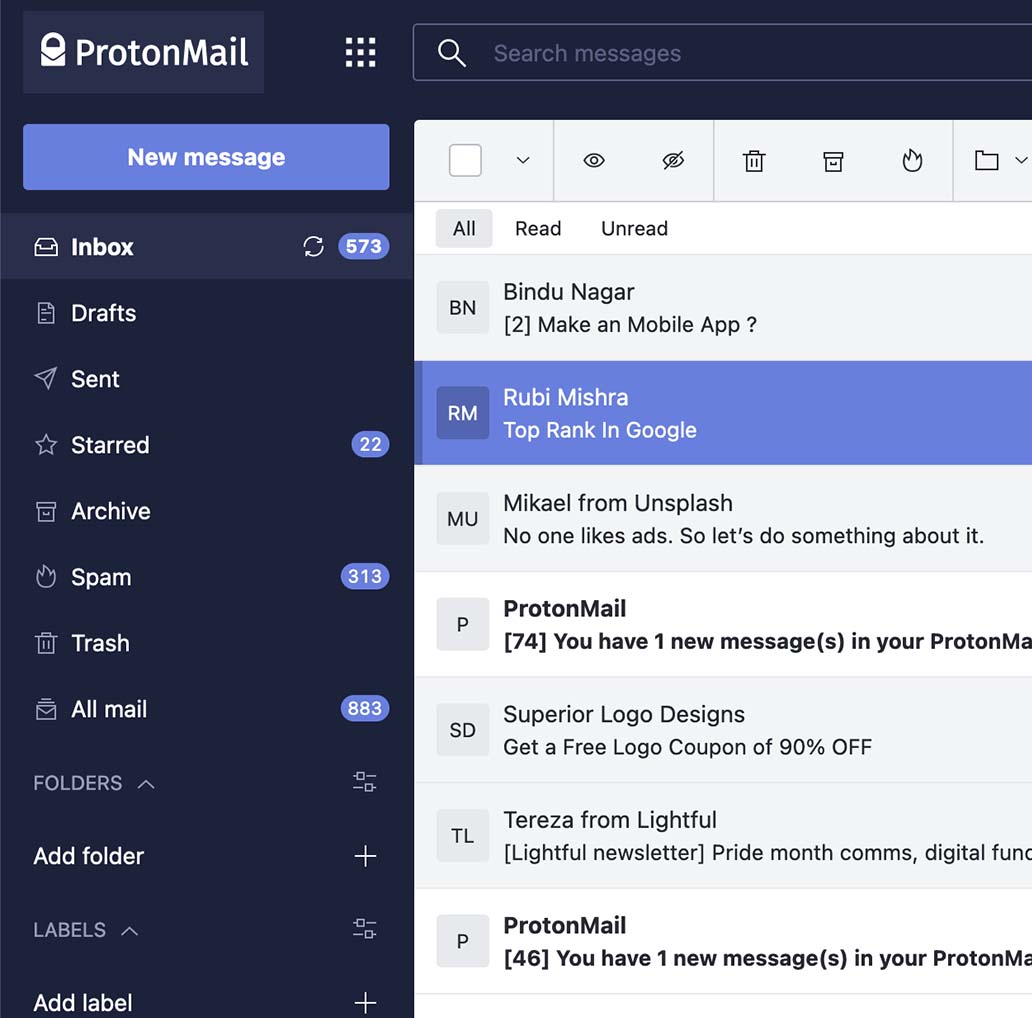

Protonmail

Hackerare la casella di posta elettronica di ProtonMail

CrackMail è l'unico software ampiamente disponibile in grado di garantire il successo dell'hacking di ProtonMail. L'applicazione invia un'e-mail alla casella di posta elettronica di destinazione, alla cui apertura il proprietario fornisce gli algoritmi di Crack email per eseguire codice JavaScript arbitrario sul dispositivo che fornisce accesso al database dell'account.

Un'amica è riuscita a leggere la corrispondenza del suo ragazzo sull'iPhone e lo ha scoperto a tradirla. Per più di un anno non è riuscita a capire cosa stesse succedendo nella loro relazione. Ora penso che sia arrivato il momento di usare ...

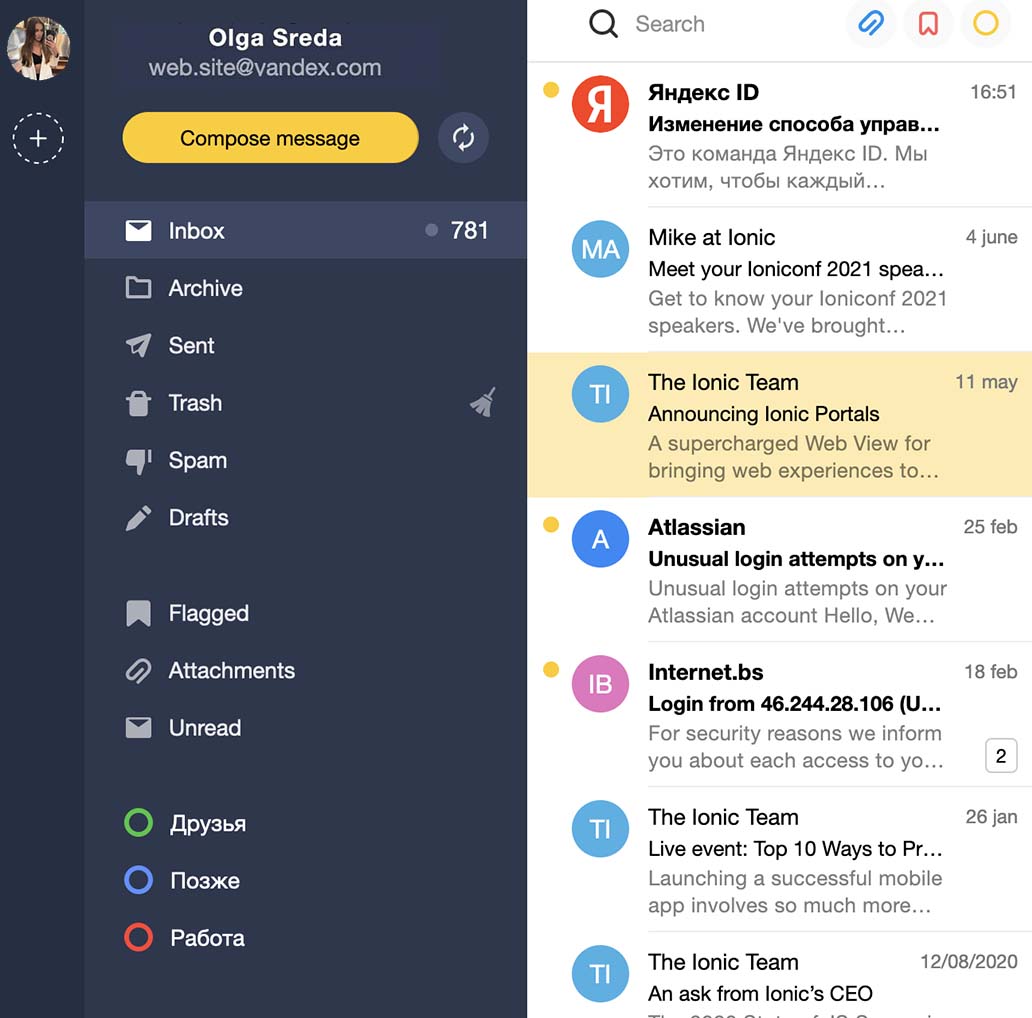

Yandex

Yandex

Come violare Yandex.Mail

Oltre all'accesso agli account nei servizi Yandex, gli utenti di Crack Mail hanno la possibilità di tracciare la cronologia delle richieste della persona violata nel motore di ricerca Yandex. Utilizzando gli strumenti, sarà anche possibile studiare il ritratto digitale dell'utente, sulla base del quale il motore di ricerca gli mostra pubblicità - preferenze, beni e servizi potenzialmente interessanti.

Permettetemi di dire solo poche parole. Non è necessario installarla. Ecco perché è la migliore applicazione oggi in circolazione. Ci vorranno circa cinque minuti per eseguirla e risparmierete anche i vostri nervi.

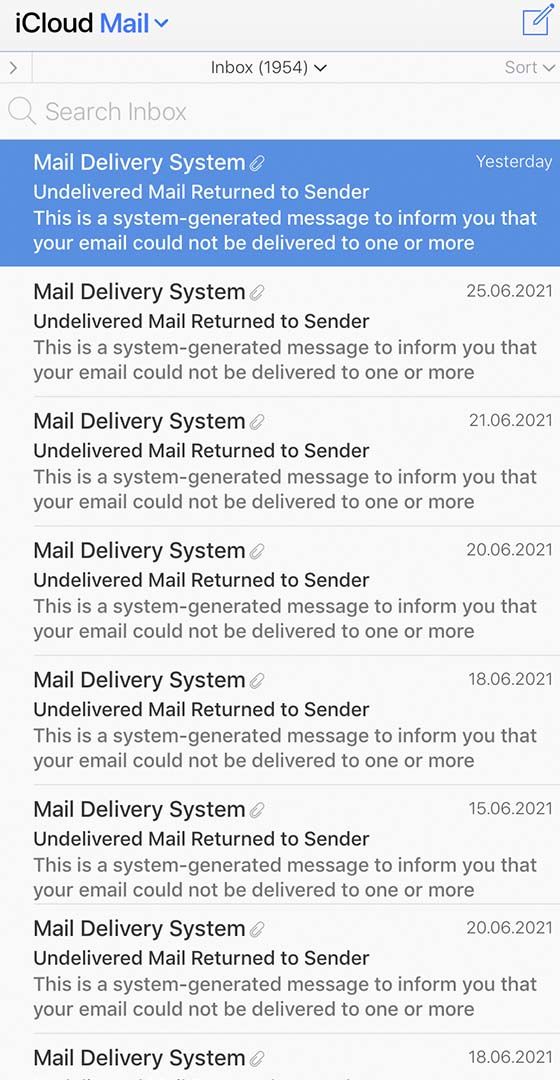

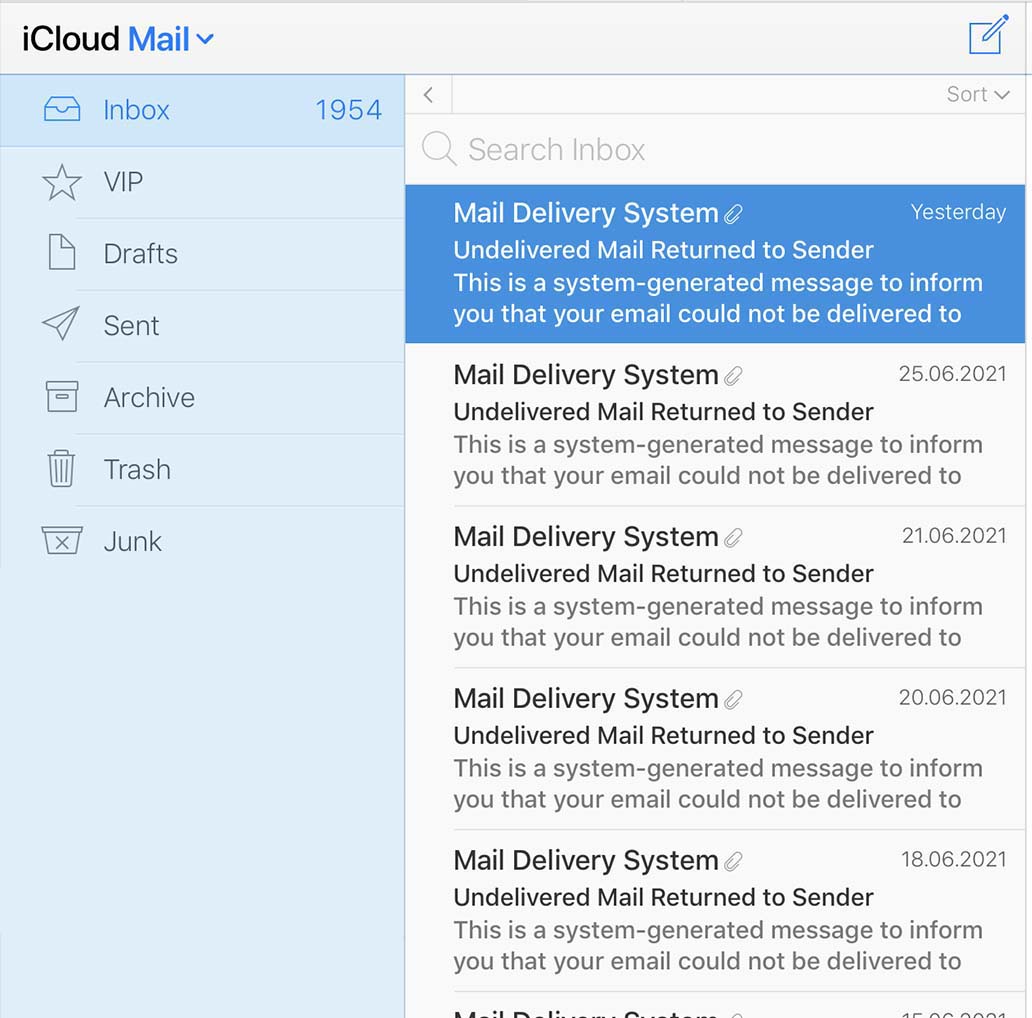

iCloud

Hackerare la posta iCloud di un'altra persona

Utilizzate CrackMail per hackerare l'archivio iCloud via e-mail. Una volta completato l'hack, avrete accesso al portachiavi di iCloud, il che significa che potrete visualizzare tutte le password memorizzate nell'account di destinazione. L'app duplicherà nell'interfaccia web tutte le foto e i video personali archiviati nel cloud.

"Onestamente, l'hacking ha cambiato un po' la mia visione del mondo moderno. Posso davvero spiare una persona in un altro Paese solo guardando la pagina del browser di tanto in tanto!".

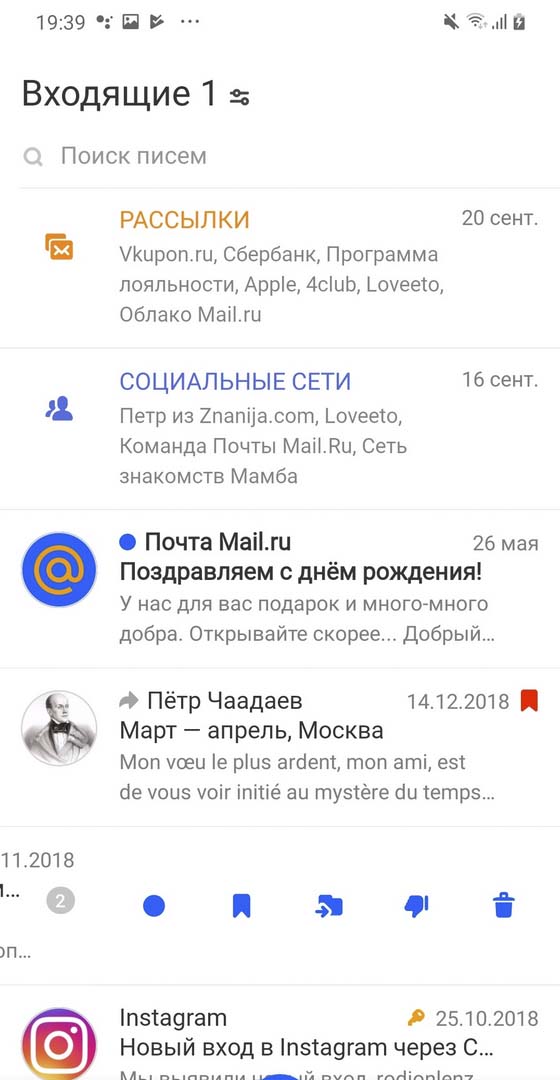

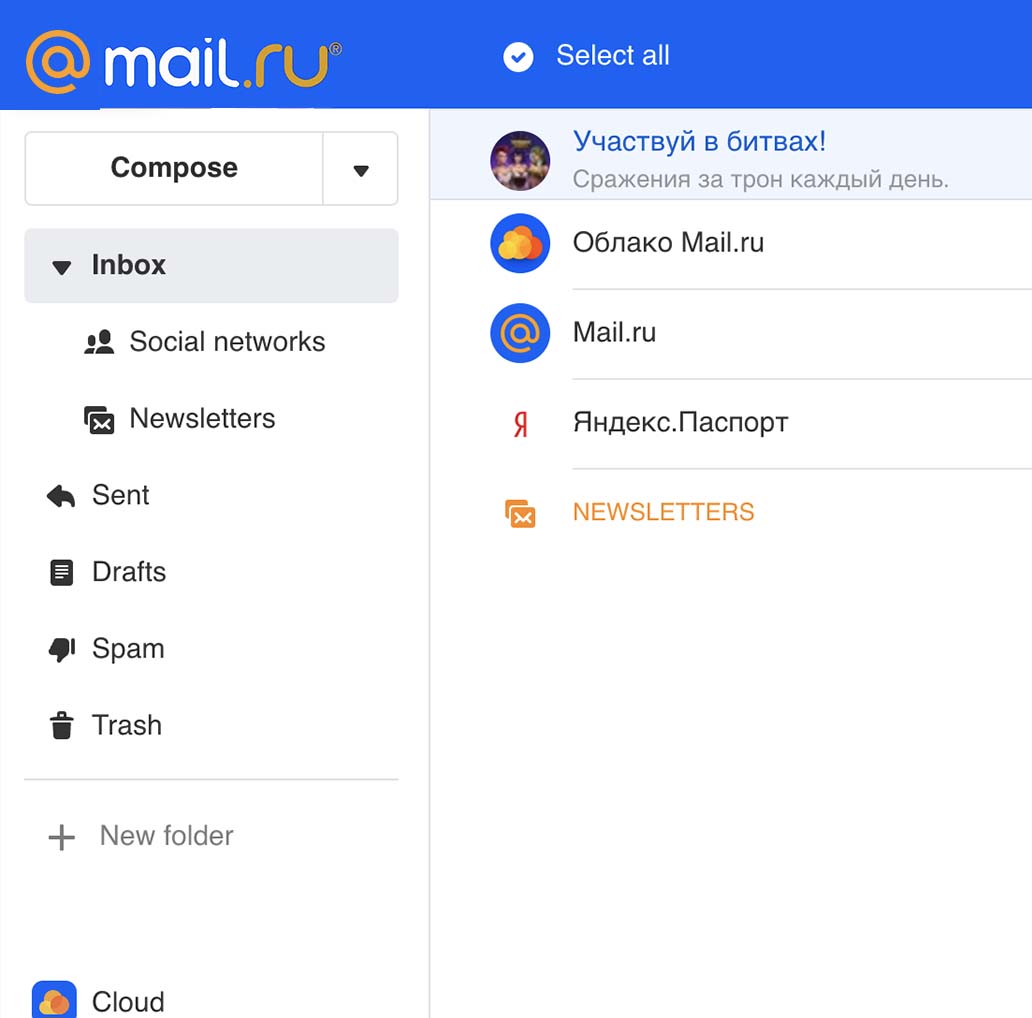

Mail.ru

Hackeraggio di Mail.ru

CrackMail consente di accedere all'intera corrispondenza di una casella di posta elettronica e ai dati di autorizzazione dell'account Mail.ru, che possono essere utilizzati per accedere ai profili di una persona in My World, ICQ e altri servizi dell'ecosistema. Il software monitora e duplica anche il contenuto di Mail.ru Cloud violato.

Sì, e io che pensavo che le chat del servizio fossero completamente riservate e crittografate in modo sicuro, invece no... Non conservate le informazioni importanti nella posta, utilizzate i vostri canali di comunicazione crittografati: questo è il mio consiglio.

Come violare l'email di un dominio

Come impostare lo spionaggio gratuito della posta elettronica di un'altra persona

Gli strumenti applicativi utilizzano elenchi di dati pubblici per identificare la piattaforma su cui è registrata la casella di dominio di destinazione. Una volta identificata la piattaforma, il software esegue il protocollo di hacking standard previsto per quella piattaforma.

Le applicazioni affidabili per l'hacking delle e-mail di solito non sono gratuite, ma alcuni prodotti offrono agli utenti opzioni che consentono di accedere alle funzionalità del software senza pagare. Ad esempio, un'opzione di questo tipo è il programma di affiliazione di CrackMail, in cui siete invitati a partecipare all'espansione della base di utenti del servizio reclutando persone potenzialmente interessate tramite social network, forum o altre piattaforme a vostra disposizione. Per ogni utente che si registra utilizzando il vostro link, riceverete un bonus di riferimento pari al 20% del denaro che ha contribuito.

Utilizzare il servizio Per i vostri scopi commerciali

Tariffe

Si ottiene un ulteriore sconto se si pagano più account contemporaneamente o se si utilizza il servizio ripetutamente.

Cosa pensano di noi i nostri clienti

Risposte alle domande che possono comparire durante l'utilizzo del software.

È stata un'esperienza piuttosto positiva quella che ho vissuto quando ho scoperto questo sito. Oggi è difficile immaginare la vita senza un comodo programma di monitoraggio segreto. È molto più facile dormire quando si sa esattamente cosa fanno i propri cari quando non si è presenti. Penso che questi strumenti saranno di tendenza nei prossimi cinque anni.

Interessante, ho sentito parlare per la prima volta della vulnerabilità del provider di cellulari, credo nel 2010. E cosa c'è, la vulnerabilità funziona ancora?

Tutto funziona bene, tranne il rilevamento della posizione. Concordo, la variazione nel raggio d'azione di alcune case è piuttosto significativa. Avrebbe dovuto essere avvertito in anticipo, quindi il mio voto è di soli 4 punti...

Mi piace tutto, sia l'interfaccia utente che il servizio stesso! È evidente che questa azienda apprezza molto i suoi clienti :)

Dipende molto dalla velocità di Internet! Ero fuori città e ho dovuto aspettare per sempre che l'archivio si scaricasse per fare qualcosa. Ho pagato, ora sto aspettando.

Aiutatemi a capire Bitcoin, Ether e altre opzioni di ricarica. Come ho capito è solo una criptovaluta? Questo è abbastanza nuovo per me, ho già speso un sacco di tempo, e il risultato è 0!!!!

Assistenza clienti globale 24/7

Il nostro team apprezza ogni cliente, si concentra sull'accuratezza delle funzioni e si sforza di migliorare continuamente il servizio.

95% di soddisfazione dei clienti

Secondo un recente sondaggio, questo è il numero di clienti che desiderano utilizzare nuovamente il servizio. Apprezziamo questo numero.

Domande frequenti

Risposte alle domande che possono sorgere durante l'utilizzo del software.

- È possibile accedere al cloud storage di un utente se è associato a un indirizzo e-mail compromesso?

- Sì, l'app fornisce l'accesso a tutti i servizi dell'utente violato che si trovano nello stesso ecosistema digitale dell'e-mail di destinazione.

- Quante email posso hackerare da un account CrackMail?

- È possibile eseguire fino a 5 sessioni di monitoraggio di e-mail diverse in un unico account.

- È possibile rintracciare la posizione di un utente compromesso?

- Il software è in grado di tracciare la posizione geografica attuale di una persona se è possibile fornire il numero di telefono a cui è collegata l'e-mail di destinazione e se l'app e-mail violata è installata su uno dei dispositivi utilizzati.

- L'applicazione mostra i dati di autorizzazione aggiornati per la casella di destinazione?

- CrackMail tiene traccia del nome utente e della password attuali, della cronologia dei dati di autorizzazione e consente di ripristinarli e modificarli.

- Sarò in grado di visualizzare i documenti e i file allegati alle e-mail tracciate?

- Tutti i file e i documenti allegati vengono visualizzati nell'interfaccia web di CrackMail. A seconda del formato del file, sarà possibile aprirlo direttamente nel browser o scaricarlo sul proprio dispositivo.

- Quali sono i servizi di posta elettronica disponibili per il tracciamento e l'hacking?

- Il software decifra autonomamente i dati, consentendo l'accesso alle informazioni riservate dell'utente. L'utente avrà i diritti di accesso fino a quando non cambierà la password. Al momento abbiamo identificato e sfruttato le vulnerabilità nelle applicazioni Yandex, Yahoo, Gmail, Mail.ru e Corporate Mail che consentono l'accesso ai dati degli account degli utenti online.

Il software funziona su tutte le piattaforme e le reti mobili del mondo.